Неизведанное: Безопасность в интернетах. Часть 2 "TrueCrypt"

Доброго времени суток всем выживающим!

Еще где-то года два назад, когда я только начал болетьпаранойей выживанием я увидел на этом сайте очень интересный пост «Безопасность в интернетах», где достаточно подробно объяснялось как пользоваться замечательной бесплатной утилитой Tor. Поскольку клацать по клаве – не мешки ворочать, приступил к тестированию данного софта я немедленно, и к концу дня уже неплохо в нем разобрался, оценив все его прелести. В комментариях той же статьи автор согласился написать продолжения на тему руководства по эксплуатации тех оставшихся софтин, не считая Tor, которые он описал выше, а это:

Хочу не отходя от кассы сразу же заметить: я терпеливо ждал два долгих года хотя бы появления agata в сети, а не то что бы продолжения серии описаний, так что авторские права данной темы, если никто из камрадов не возражает, я добровольно вешаю себе на шею на благо выживающих сего ресурса.

Итак, поехали!

Как гласит педивикия, ТруКрипт – компьютерная программа для шифрования «на лету» для 32- и 64-разрядных операционных систем семейств Microsoft Windows NT 5 и новее, Linux и Mac OS X. Она позволяет создавать виртуальный зашифрованный логический диск, хранящийся в виде файла. С помощью TrueCrypt также можно полностью шифровать раздел жёсткого диска или иного носителя информации, например USB флеш-память. Все сохраненные данные в томе TrueCrypt полностью шифруются, включая имена файлов и каталогов.

Простыми словами, программа под прикрытием любого расширения создает файл, который тихо и скромно таит в себе виртуальный диск (файловый контейнер), на который с помощью этой же программы можно записывать/удалять что угодно, и при этом просечь эти данные практически невозможно, так как в «нераскрытом» состоянии они представляют собой случайный набор бит, который не имеет никакого смысла. А смонтировав с помощью TrueСrypt и пароля этот файловый контейнер мы получаем как бы съемный носитель информации в окне «Мой компьютер», на который, как и на обычную флешку данные можно записывать, удалять, изменять их итд, А в нужный момент только хлоп – и размонтировали диск, и никто уже не сможет без пароля залезть в ваши хорошо защищенные личные данные, хранящиеся там.

– и размонтировали диск, и никто уже не сможет без пароля залезть в ваши хорошо защищенные личные данные, хранящиеся там.

Теперь приступим, собственно, к самому софту.

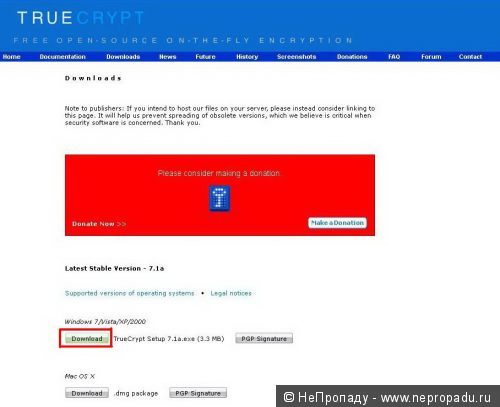

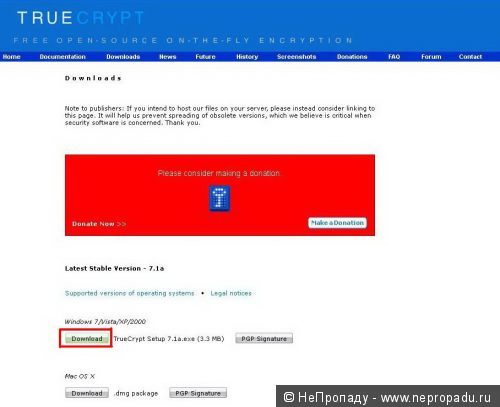

Для начала вам нужно скачать TrueСrypt. Делать это лучше на официальном сайте, программа абсолютно бесплатна. На момент написания статьи последняя доступная версия – 7.1, ее и качайте. www.truecrypt.org/downloads

Далее советую скачать русификатор – переходите по ссылке, в таблице находите русский язык и нажимаете Download.

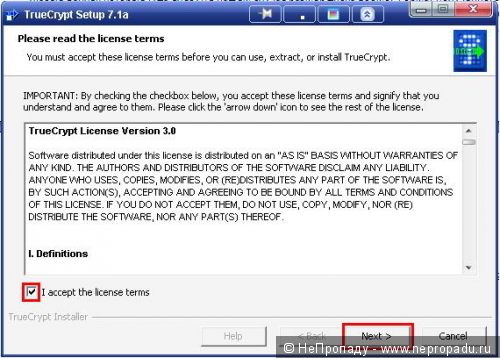

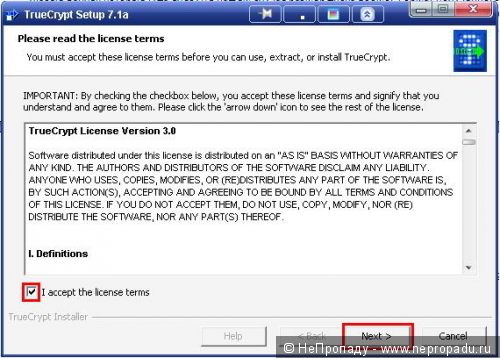

Запускаем установку программы «TrueCrypt Setup». Появляется окно, в котором ставим галочку “I accept” и жмем “Next”.

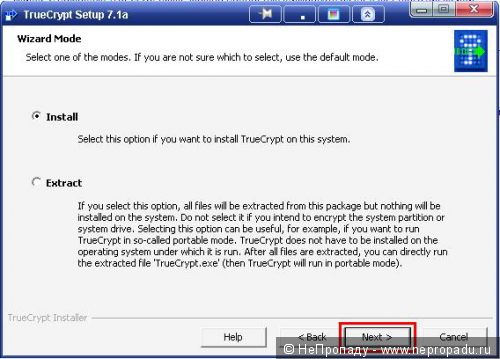

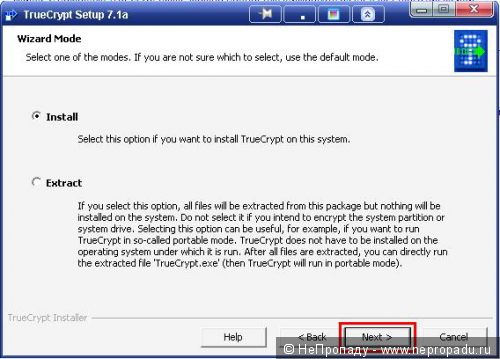

В следующем окне ничего не трогаем: по умолчанию стоит «Install» — просто жмем "Next".

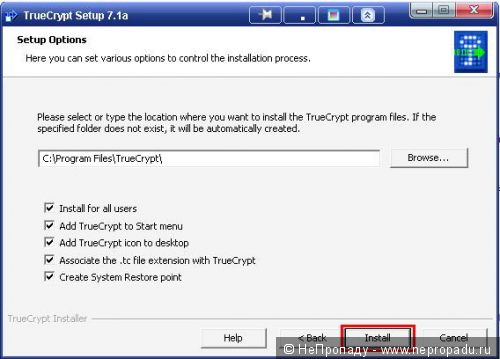

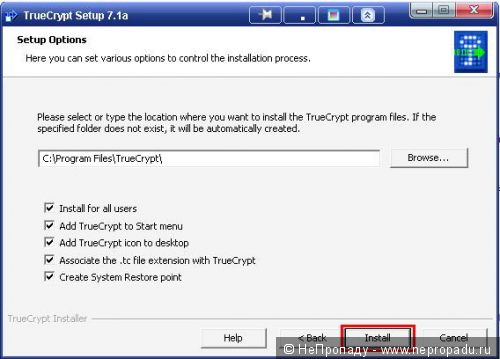

Далее выбирается каталог для установки программы. Снова ничего не меняем, жмём "Install".

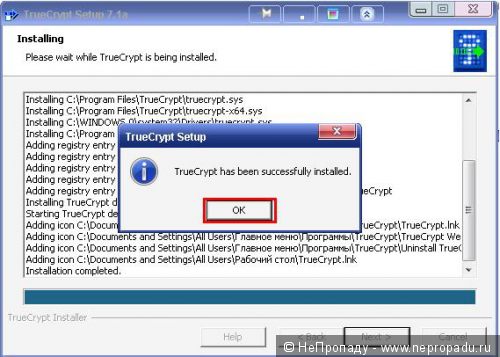

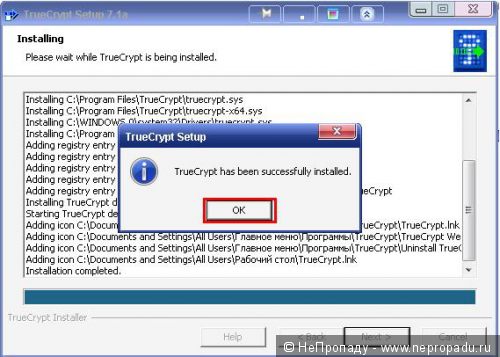

Процесс быстро завершается, в конце должно появиться сообщение о успешной установке приложения.

После нажатия кнопки «ОК» разработчики просят нас добровольного денежного пожертвования. Если естьжелание деньги — жертвуем. Ежели нет — нажимаем “Finish”.

В результате на Вашем Рабочем столе появится ярлык для запуска программы TrueCrupt.

Далее нам следует русифицировать программу. Для этого распаковываем скачанный zip-архив с русификатором и находим файл Language.ru.xml, который забрасываем в папку с установленной программой, в нашем случае C:\Program Files\TrueCrypt.

После того, как файл с русским переводом попал в папку TureCrypt, можно запускать программу (ярлык на Рабочем столе). При первом запуске TrueCrypt определяет язык системы и автоматически переключает язык интерфейса на русский. Если по каким-то причинам интерфейс программы остался английским, зайдите в пункт меню "Settings" >> "Language" и выберите "Русский".

Итак, программу мы установили, теперь я постараюсь объяснить как она работает.

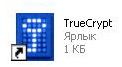

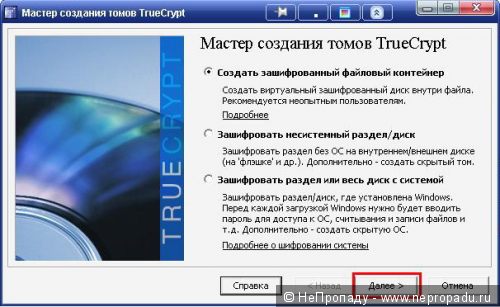

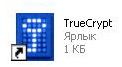

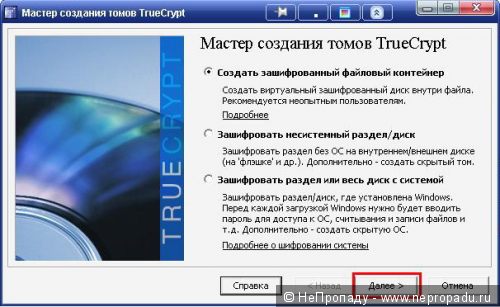

Наша цель — создать зашифрованный контейнер. Для этого в окне программы жмём кнопку «Создать том» и запускаем тем самым мастер создания томов TrueCrypt.

Оставляем выбранным пункт «Создать зашифрованный файловый контейнер», жмём «Далее».

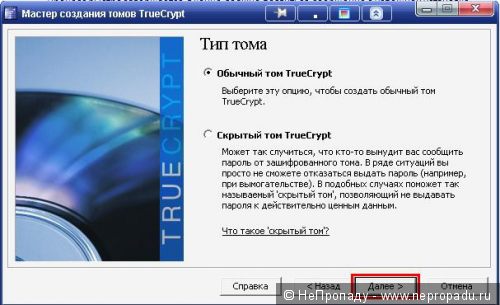

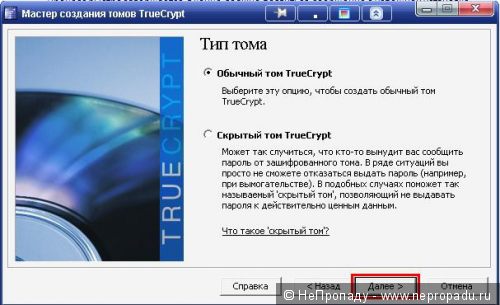

Открылось окно с выбором типа создаваемого тома. Поскольку здесь мы рассматриваем простейший случай, ничего не меняя оставляем выбранным пункт «Обычный том TrueCrypt» и жмём кнопку «Далее».

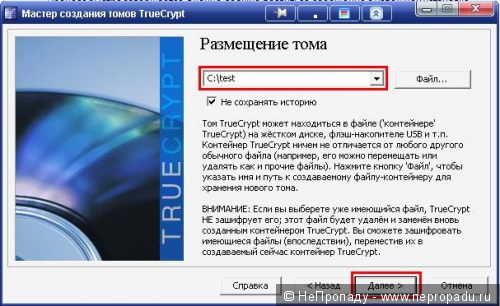

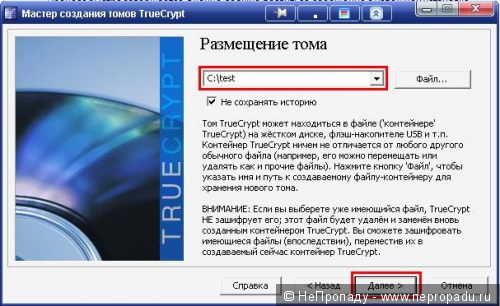

Далее программа предлагает указать размещение тома, который мы создаем. Укажем, например, следующий путь к несуществующему файлу test: "C:\test\", жмём "Далее".

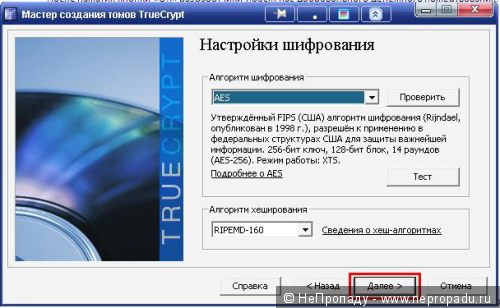

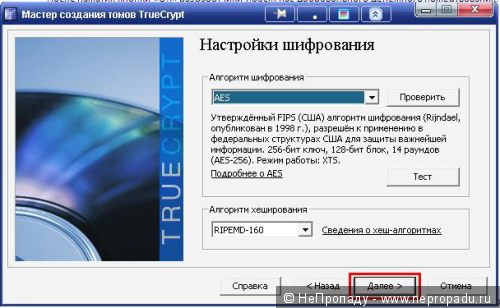

В настройках шифрования также можно ничего не менять — алгоритм AES достаточно надёжен и широко используется. Жмём «Далее».

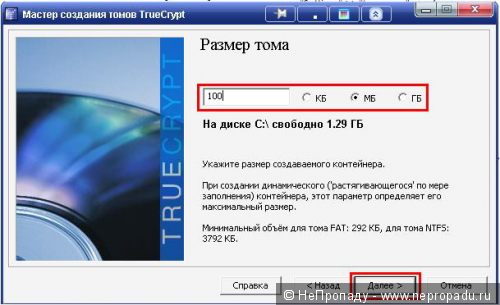

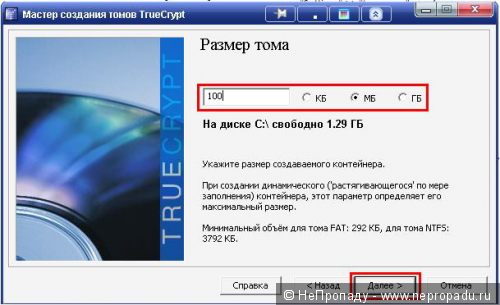

В следующем окне надо указать размер создаваемого тома. Здесь сами решайте, сколько дискового пространства вам необходимо для хранения данных. В нашем тестовом примере размер тома будет равен 100МБ. Жмем «Далее».

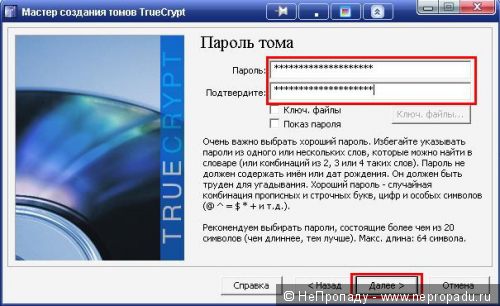

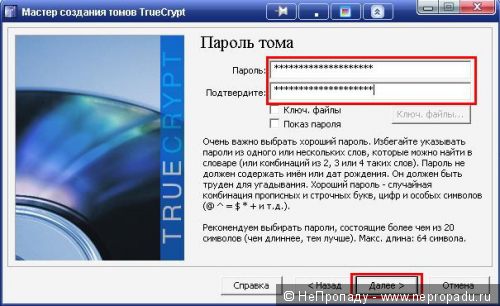

Теперь нужно быть внимательным: наступает очень ответственный момент — создание пароля. У каждого есть свои предпочтения на эту щекотливую тему, также в окне есть рекомендации по созданию хорошего пароля. Мы же, просто длялулза примера, впишем в качестве пароля 12345678901234567890.

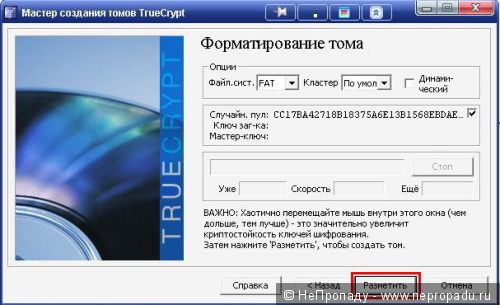

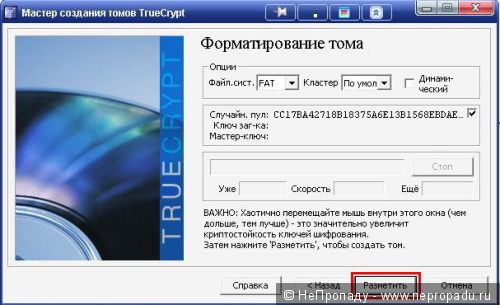

Следующее окно программы произведет форматирование тома. Файловую систему оставляем по умолчанию FAT. Если поставить галочку возле слова «Динамический», том получится как бы «резиновым», т.е. его размер будет увеличиваться по мере добавления туда данных. Но такие тома, не смотря на свою кошерную удобность имеют меньшую надежность и производительность, чем обычные тома, поэтому в нашем примере оставляем пункт без галочки. Обратите внимание на важное указание в окне — хаотично перемещать мышь внутри окна для повышения криптостойкости ключей шифрования. Итак, соваем некоторое время мышью, затем нажимаем кнопку «Разметить».

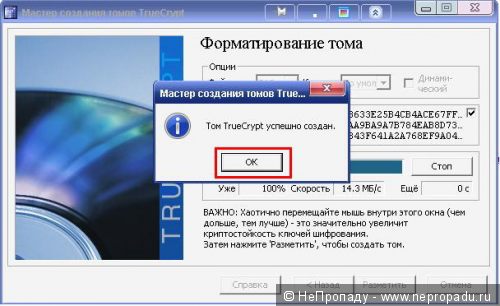

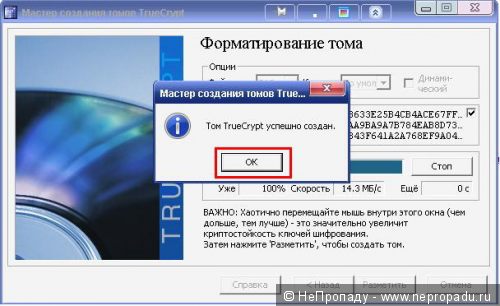

После того как пройдет процесс форматирования появляется сообщение о успешном создании тома (том хранится в виде файла "C:\test\").

Далее жмём «OK» и «Выход».

Таким образом мы создали пустой и надежно закрытый контейнер, в который можно складывать любые файлы, которые туда влезут, в нашем случае размер диска 100МБ. Формат полученного файла можно менять как угодно – суть от этого не изменится. Правда, если мы замаскируем наш “test” к примеру под картинку, т.е. выйдет “test.jpg” – он не откроется как картинка, зато забросив его в среду изображений .jpg (например в папку «Мои рисунки») он ничем там не будет выделяться и мало кто догадается искать там ваш закамуфлированный файловый контейнер со сверхсекретными материалами.

Теперь объясню вам как открыть получившийся контейнер.

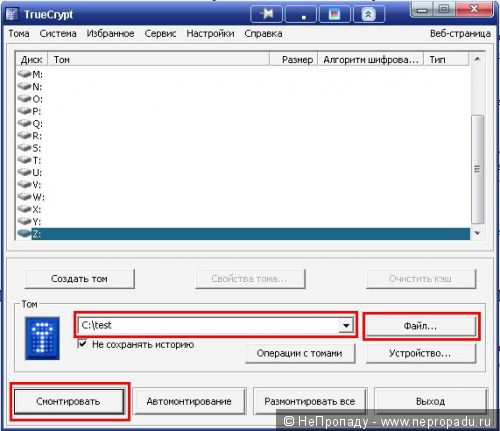

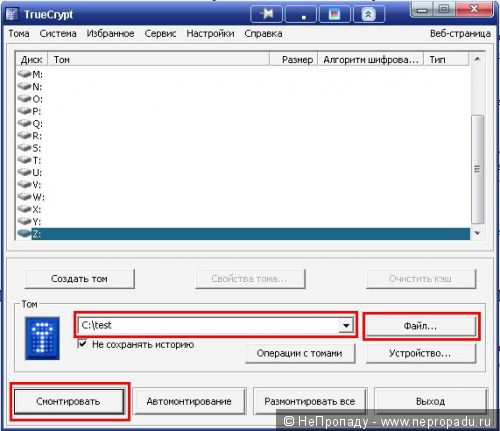

Для того, чтобы подключить созданный зашифрованный том к системе в окне запущенной программы TrueCrypt выбираем букву диска, на которую будет монтироваться том. Мне нравится буква Z. С помощью кнопки «Файл» выбираем размещение, в нашем случае это "C:\test\". Жмём «Смонтировать».

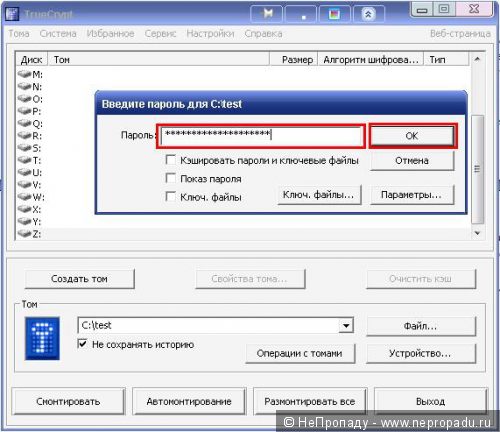

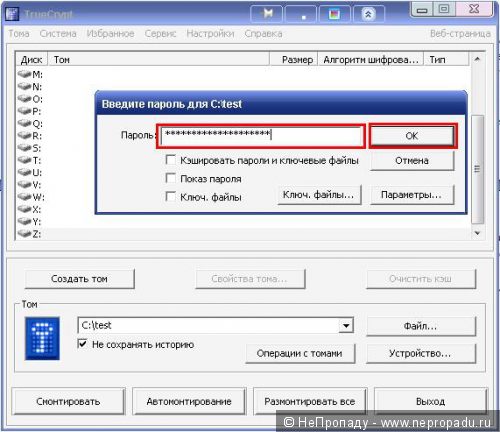

Появляется окошко для ввода пароля. Как помним, это 12345678901234567890. Вводим, нажимаем «OK».

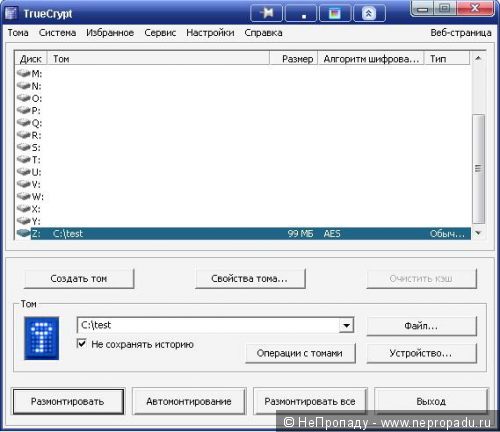

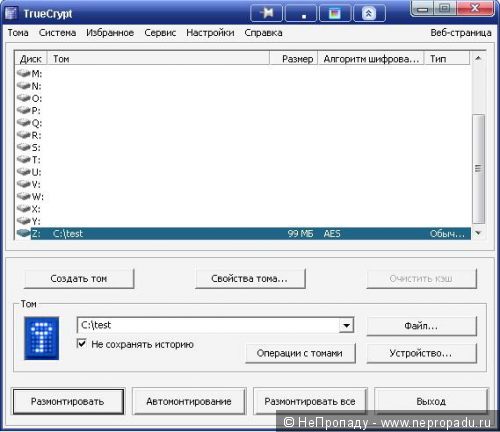

Том успешно смонтирован. Это видно по записям в строке напротив диска Z.

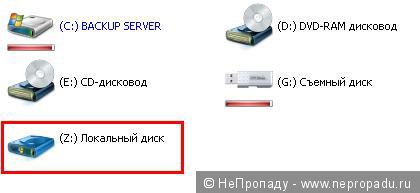

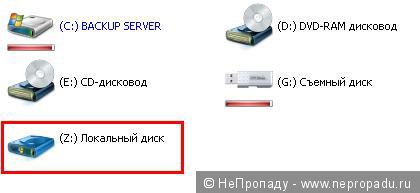

Теперь, если Вы откроете «Мой компьютер», то увидите, что в системе появился новый диск — Z. С ним можно работать так же, как с обычными логическими дисками вашей системы.

Когда все секретное, что хотели зашифровать в контейнере вы забросили на диск Z, в окне программы TrueCrypt выберите его и нажмите «Размонтировать». Учтите, что для размонтирования тома все операции с зашифрованным диском должны быть завершены (все файлы, открытые на нём, закрыты; программы, запущенные с него, остановлены итд.). После того, как записи о томе диска пропадут из списка, можно закрывать программу. Теперь ваши файлы надежно защищены, и могут открыться лишь через TrueCrypt человеком, который знает парольи видит ориентир. В заключение хочу сказать, что созданный зашифрованный том, хранящийся в виде файла можно переносить с компьютера на компьютер и работать с ним везде, где есть TrueCrypt.

P.S. Очень надеюсь, что выложенный вышесрач гид будет кому-то полезен. Также буду рад покушать послушать критику (только лейте неконцентрированную, а то стошнит).

Еще где-то года два назад, когда я только начал болеть

Надо сказать, меня это заинтересовало, и я стал терпеливо ждать подробного и понятного их описания. И вот прошло около двух лет, а камрад agat так и не появлялся ни разу на сайте. И отчаявшись так долго ждать, я собрался с духом и сам начал гуглить/читать/качать/пробовать и понемногу освоил остальные три вышеперечисленные программы. И, как вы уже наверное догадались, в этом посте я хочу сделать описание первой проги TrueСrypt, тем самым продолжив дело без вести пропавшего камрада. Суть статьи и отношение ее к выживанию представлена в первых двух абзацах статьи «безопасность в интернетах», повторять их нету смысла.

- 2. Truecrupt – для шифрования имеющейся на компьютере информации.

- 3. Virtual Box – для организации виртуального компьютера

- 4. Pidgin с дополнительными модулями — чтобы обеспечить шифрацию твоей переписки по протоколу ICQ.

Хочу не отходя от кассы сразу же заметить: я терпеливо ждал два долгих года хотя бы появления agata в сети, а не то что бы продолжения серии описаний, так что авторские права данной темы, если никто из камрадов не возражает, я добровольно вешаю себе на шею на благо выживающих сего ресурса.

Итак, поехали!

Как гласит педивикия, ТруКрипт – компьютерная программа для шифрования «на лету» для 32- и 64-разрядных операционных систем семейств Microsoft Windows NT 5 и новее, Linux и Mac OS X. Она позволяет создавать виртуальный зашифрованный логический диск, хранящийся в виде файла. С помощью TrueCrypt также можно полностью шифровать раздел жёсткого диска или иного носителя информации, например USB флеш-память. Все сохраненные данные в томе TrueCrypt полностью шифруются, включая имена файлов и каталогов.

Простыми словами, программа под прикрытием любого расширения создает файл, который тихо и скромно таит в себе виртуальный диск (файловый контейнер), на который с помощью этой же программы можно записывать/удалять что угодно, и при этом просечь эти данные практически невозможно, так как в «нераскрытом» состоянии они представляют собой случайный набор бит, который не имеет никакого смысла. А смонтировав с помощью TrueСrypt и пароля этот файловый контейнер мы получаем как бы съемный носитель информации в окне «Мой компьютер», на который, как и на обычную флешку данные можно записывать, удалять, изменять их итд, А в нужный момент только хлоп

– и размонтировали диск, и никто уже не сможет без пароля залезть в ваши хорошо защищенные личные данные, хранящиеся там.

– и размонтировали диск, и никто уже не сможет без пароля залезть в ваши хорошо защищенные личные данные, хранящиеся там.Теперь приступим, собственно, к самому софту.

Для начала вам нужно скачать TrueСrypt. Делать это лучше на официальном сайте, программа абсолютно бесплатна. На момент написания статьи последняя доступная версия – 7.1, ее и качайте. www.truecrypt.org/downloads

Далее советую скачать русификатор – переходите по ссылке, в таблице находите русский язык и нажимаете Download.

Запускаем установку программы «TrueCrypt Setup». Появляется окно, в котором ставим галочку “I accept” и жмем “Next”.

В следующем окне ничего не трогаем: по умолчанию стоит «Install» — просто жмем "Next".

Далее выбирается каталог для установки программы. Снова ничего не меняем, жмём "Install".

Процесс быстро завершается, в конце должно появиться сообщение о успешной установке приложения.

После нажатия кнопки «ОК» разработчики просят нас добровольного денежного пожертвования. Если есть

В результате на Вашем Рабочем столе появится ярлык для запуска программы TrueCrupt.

Далее нам следует русифицировать программу. Для этого распаковываем скачанный zip-архив с русификатором и находим файл Language.ru.xml, который забрасываем в папку с установленной программой, в нашем случае C:\Program Files\TrueCrypt.

После того, как файл с русским переводом попал в папку TureCrypt, можно запускать программу (ярлык на Рабочем столе). При первом запуске TrueCrypt определяет язык системы и автоматически переключает язык интерфейса на русский. Если по каким-то причинам интерфейс программы остался английским, зайдите в пункт меню "Settings" >> "Language" и выберите "Русский".

Итак, программу мы установили, теперь я постараюсь объяснить как она работает.

Наша цель — создать зашифрованный контейнер. Для этого в окне программы жмём кнопку «Создать том» и запускаем тем самым мастер создания томов TrueCrypt.

Оставляем выбранным пункт «Создать зашифрованный файловый контейнер», жмём «Далее».

Открылось окно с выбором типа создаваемого тома. Поскольку здесь мы рассматриваем простейший случай, ничего не меняя оставляем выбранным пункт «Обычный том TrueCrypt» и жмём кнопку «Далее».

Далее программа предлагает указать размещение тома, который мы создаем. Укажем, например, следующий путь к несуществующему файлу test: "C:\test\", жмём "Далее".

В настройках шифрования также можно ничего не менять — алгоритм AES достаточно надёжен и широко используется. Жмём «Далее».

В следующем окне надо указать размер создаваемого тома. Здесь сами решайте, сколько дискового пространства вам необходимо для хранения данных. В нашем тестовом примере размер тома будет равен 100МБ. Жмем «Далее».

Теперь нужно быть внимательным: наступает очень ответственный момент — создание пароля. У каждого есть свои предпочтения на эту щекотливую тему, также в окне есть рекомендации по созданию хорошего пароля. Мы же, просто для

Следующее окно программы произведет форматирование тома. Файловую систему оставляем по умолчанию FAT. Если поставить галочку возле слова «Динамический», том получится как бы «резиновым», т.е. его размер будет увеличиваться по мере добавления туда данных. Но такие тома, не смотря на свою кошерную удобность имеют меньшую надежность и производительность, чем обычные тома, поэтому в нашем примере оставляем пункт без галочки. Обратите внимание на важное указание в окне — хаотично перемещать мышь внутри окна для повышения криптостойкости ключей шифрования. Итак, соваем некоторое время мышью, затем нажимаем кнопку «Разметить».

После того как пройдет процесс форматирования появляется сообщение о успешном создании тома (том хранится в виде файла "C:\test\").

Далее жмём «OK» и «Выход».

Таким образом мы создали пустой и надежно закрытый контейнер, в который можно складывать любые файлы, которые туда влезут, в нашем случае размер диска 100МБ. Формат полученного файла можно менять как угодно – суть от этого не изменится. Правда, если мы замаскируем наш “test” к примеру под картинку, т.е. выйдет “test.jpg” – он не откроется как картинка, зато забросив его в среду изображений .jpg (например в папку «Мои рисунки») он ничем там не будет выделяться и мало кто догадается искать там ваш закамуфлированный файловый контейнер со сверхсекретными материалами.

Теперь объясню вам как открыть получившийся контейнер.

Для того, чтобы подключить созданный зашифрованный том к системе в окне запущенной программы TrueCrypt выбираем букву диска, на которую будет монтироваться том. Мне нравится буква Z. С помощью кнопки «Файл» выбираем размещение, в нашем случае это "C:\test\". Жмём «Смонтировать».

Появляется окошко для ввода пароля. Как помним, это 12345678901234567890. Вводим, нажимаем «OK».

Том успешно смонтирован. Это видно по записям в строке напротив диска Z.

Теперь, если Вы откроете «Мой компьютер», то увидите, что в системе появился новый диск — Z. С ним можно работать так же, как с обычными логическими дисками вашей системы.

Когда все секретное, что хотели зашифровать в контейнере вы забросили на диск Z, в окне программы TrueCrypt выберите его и нажмите «Размонтировать». Учтите, что для размонтирования тома все операции с зашифрованным диском должны быть завершены (все файлы, открытые на нём, закрыты; программы, запущенные с него, остановлены итд.). После того, как записи о томе диска пропадут из списка, можно закрывать программу. Теперь ваши файлы надежно защищены, и могут открыться лишь через TrueCrypt человеком, который знает пароль

P.S. Очень надеюсь, что выложенный выше

Похожие записи

11 июля 2012, 16:20

Тор это просто анонимайзер, провайдер видит все ресурсы по которым вы шастаете. Это давно уже обсуждалось. Кому надо, тот узнает, какие ресурсы, и какие материалы вы просматриваете. Не надо считать себя хитрее спец. служб.

- v

- 0

11 июля 2012, 16:47

Но суть не в том. Файлы вы все равно не сможете зашифровать, нет, сможете, но… Если есть шифратор, найдется и дешифратор. Кому надо будет, те узнают.

11 июля 2012, 17:02

+60.80 UnterHunter

— Винница

Ага, только даже у спецслужб на это уйдут годы. Не говорю вникать в детали шифрования, которое производится по байтах, почитайте хотя бы еще пока живую эту вашу педивикию, которая гласит:

Ни один том TrueCrypt не может быть идентифицирован (тома TrueCrypt невозможно отличить от набора случайных данных, то есть файл нельзя связать с TrueCrypt как с программой, его создавшей, ни в какой форме и рамках)а вероятность случайной расшифровки подобных томов равна вероятности написания «Войны и мира» без ошибок шимпанзе, которое без разбора тарабанит лапами по клавиатуре. И это далеко не пустые слова. В новых версиях ТруКрипт есть методы шифрования, которые применялись до этого только в разведывательных управлениях. Так что не делайте поспешных выводов, к тому же, если эта программа вам не подходит — может вы предложите что-то лучшее?

11 июля 2012, 17:09

+188.05 Andruha

— Ростов-на-Дону

Да нечего нашим людям шифровать. Вспомните: — «Наши люди в булочную на такси не ездят».

11 июля 2012, 17:20

+60.80 UnterHunter

— Винница

ну да, тут я по большей части согласен. но мне кажется, что будет таки спокойней спаться, если на файлообменниках мои личные данные будут храниться в виде бессмысленных файлов, чем в архивах с паролем, которые может вскрыть сегодня любой школьник. ведь в жизни случается всякое

11 июля 2012, 17:23

+60.80 UnterHunter

— Винница

нет, сейчас в тырнетах есть достаточно софта для таких дел, по секрету: я сам когда-то их пробовал ломать, что выходило почти всегда гладко

11 июля 2012, 17:30

+60.80 UnterHunter

— Винница

я говорю про взлом архивов zip, rar и 7z, а не про атаки на комп

11 июля 2012, 17:37

+60.80 UnterHunter

— Винница

они ломаются методом подбора специальным софтом если пароль состоит меньше чем из 8 символов. со временем допустимое их количество будет возростать по мере доработок этого софта

17 июля 2012, 13:15

+14.69 Mefus

— Москва

UnterHunter Системный администратор Юкоса утверждал что для взлома пароля главного сервера понадобится три миллиона лет. Сотрудникам УСТМ (Управление К) понадобилось шесть минут, причем три из них ушло на приматывание пациента скотчем к стулу.

А лучший дешифратор — керзовый сапог в промежности, это чтоб вы иллюзий не питали

А лучший дешифратор — керзовый сапог в промежности, это чтоб вы иллюзий не питали

23 июля 2012, 10:01

+60.80 UnterHunter

— Винница

я уже писал raidery

а это уже зависит от секретности файлов, находящихся в нем, важности людей, хотящих заполучить их и от силы воли самого «объекта паяния». и все это если владелец тома есть в наличии, а это уже исключает тайную охоту на вас и вашу информацию.

11 июля 2012, 17:15

+33.62 WhiteRusBear

— Москва-Рязань

Прога ставиться скрыто? Или от нее есть следы в реестре?

- v

- 0

11 июля 2012, 17:26

+60.80 UnterHunter

— Винница

записи в реестре создаются, но дело не в этом. программа — есть программа, а том, который вы создадите с ее помощью никак нельзя будет с ней связать, еще раз цитирую с википедии:

Ни один том TrueCrypt не может быть идентифицирован (тома TrueCrypt невозможно отличить от набора случайных данных, то есть файл нельзя связать с TrueCrypt как с программой, его создавшей, ни в какой форме и рамках)

11 июля 2012, 17:37

+33.62 WhiteRusBear

— Москва-Рязань

Понятно. Просто наличие следов подобной программы как бы само намекает о её использовании. Далее только вопрос зачем и почему  А как узнать какие создал тома и где- это уже совсем не к IT специалистам

А как узнать какие создал тома и где- это уже совсем не к IT специалистам

И если уж «попал в сферу интересов» то увы и ах…

Но для выкладывания в сеть безусловно интересный продут. Еще была интересная прога (забыл название) прячет файл в другой файл.

А как узнать какие создал тома и где- это уже совсем не к IT специалистам

А как узнать какие создал тома и где- это уже совсем не к IT специалистам

И если уж «попал в сферу интересов» то увы и ах…

Но для выкладывания в сеть безусловно интересный продут. Еще была интересная прога (забыл название) прячет файл в другой файл.

12 июля 2012, 01:21

+11.15 screwdriver

— Краснокамск

В простейшем варианте это выглядит так:

Открывается потом архиватором. Является очень приближённой иллюстрацией метода стеганографии.

Описание метода, например, тут

Можете ещёи сам архив запаролить, для усложнения жизни потенциальному взломщику

copy /b picture.jpg+archive.zip arcpicture.jpgОткрывается потом архиватором. Является очень приближённой иллюстрацией метода стеганографии.

Описание метода, например, тут

Можете ещёи сам архив запаролить, для усложнения жизни потенциальному взломщику

12 июля 2012, 01:35

+60.80 UnterHunter

— Винница

разъясните, если можно, поподробней, т.к. на лурке очень заумно

12 июля 2012, 01:51

+11.15 screwdriver

— Краснокамск

ну, фактически, архив приклеивается к файлу с картинкой.

это не мешает просто открыть картинку. А чтоб добраться до архива нужно просто попытаться открыть картинку архиватором.

Команда, которую я привёл, выполняется через Пуск-Выполнить, или cmd.

При выполнении через Пуск-Выполнить — нужно указывать полное имя для картинки, архива и результирующей картинки.

Если же сначала запустить cmd — можно просто перейти в каталог с подготовленными картинкой и архивом, не придётся прописывать длинные пути.

Шифрования ноль, просто на глаза не попадается архив и всё. Вычисляется в общем-то, довольно легко — картинка слишком много весит, по сравнению с остальными.

Потерять архив тоже легко — некоторые сервисы, типа социальных сетей, при загрузке картинку обрабатывают, тут-то архиву и хана. При любых действиях, изменяющих файл с картинкой он теряется

это не мешает просто открыть картинку. А чтоб добраться до архива нужно просто попытаться открыть картинку архиватором.

Команда, которую я привёл, выполняется через Пуск-Выполнить, или cmd.

При выполнении через Пуск-Выполнить — нужно указывать полное имя для картинки, архива и результирующей картинки.

Если же сначала запустить cmd — можно просто перейти в каталог с подготовленными картинкой и архивом, не придётся прописывать длинные пути.

Шифрования ноль, просто на глаза не попадается архив и всё. Вычисляется в общем-то, довольно легко — картинка слишком много весит, по сравнению с остальными.

Потерять архив тоже легко — некоторые сервисы, типа социальных сетей, при загрузке картинку обрабатывают, тут-то архиву и хана. При любых действиях, изменяющих файл с картинкой он теряется

11 июля 2012, 19:47

записи в реестре создаются, но дело не в этом. программа — есть программа, а том, который вы создадите с ее помощью никак нельзя будет с ней связатьЕсли программа установлена — ей пользуются, можно даже к гадалке не ходить. А это значит, что вам есть что прятать. И никто этот том ломать не будет, достаточно паяльника в заднице и владелец компа сдаст "… все явки и пароли...".

Для большей «секретности» лучше пользоваться портативной версией, с флешки.

11 июля 2012, 19:56

+60.80 UnterHunter

— Винница

а это уже зависит от секретности файлов, находящихся в нем, важности людей, хотящих заполучить их и от силы воли самого «объекта паяния». и все это если владелец тома есть в наличии, а это уже исключает тайную охоту на вас и вашу информацию.

11 июля 2012, 20:47

Начиная с 2004 года, когда дома появился комп, началось активное освоение железа и разнообразного софта. Тема криптографии была на первом месте, начиная от монстра «PGP Desktop» и заканчивая всякими мелкими программульками, названия которых уже не упомню. Эту прогу «TrueCrypt» изъюзал и с переду и с заду, НО… так и не придумал, что там хранить, в этих контейнерах.

За неимением спроса интерес к криптографии пропал.

Для хранения логинов и паролей использую кроссплатформенную «Keepass», а больше прятать нечего (к счастью )

)

За неимением спроса интерес к криптографии пропал.

Для хранения логинов и паролей использую кроссплатформенную «Keepass», а больше прятать нечего (к счастью

)

)

12 июля 2012, 00:41

+11.15 screwdriver

— Краснокамск

логи антивируса при правильной настройке, логи аудита доступа к файлам и папкам минимизируют выгоду. В случае TrueCrypt есть возможность двухфакторной защиты: пароль плюс ключевой файл или ключевой носитель — вот тут уже появляется флэшка, которая при внезапном визите может сломаться/утопиться в унитазе/быть проглочена от страха

12 июля 2012, 00:38

+11.15 screwdriver

— Краснокамск

Вы не поверите, но неспециалисту даже портативные программы не помогут полностью скрыть следы своих действий. Если вы всё-таки хотите портативности их есть у FreeOTFE

11 июля 2012, 17:17

Вопрос: Кому это будет интересно на этом сайте? И еще: Почему удалили тему дяди Славы, а этот бред оставили?

- v

- -3

11 июля 2012, 17:37

+60.80 UnterHunter

— Винница

уважаемый SiBear, давайте прекращать этот тупой срач. хотите посраться — давайте в личку а не на люди. я понимаю что вы очень умный и продвинутый хакер, который считает ТруКрипт говном, но есть люди, которым эта инфа может быть полезной, так что пожалуйста, не засоряйте комментарии, а то я могу не сдержаться и начать коментировать ваши статьи в таком духе. облить говном — дело нехитрое.

11 июля 2012, 17:39

И говном я не обливал. Какое отношение это имеет к выживанию? В лесу даже интернета нет!

11 июля 2012, 18:02

+60.80 UnterHunter

— Винница

нуу… если вы живете в лесу… тогда остается только посочувствовать и поудивляться с чего вы тут зависаете. это раз. а во вторых — статья не про интернет, а софтина, описанная тут может использоваться даже на нетбуках, которые в некоторых темах так люто воспеваются

11 июля 2012, 17:46

Короче не собираюсь тут холивар тут разводить. Заслуженный минус. И еще:

3.3. Администрация оставляет за собой право без объяснения причин с целью обеспечения «чистоты» и «тематичности» проекта удалять всякий «нетрадиционный» или «не классический», с точки зрения тематики выживания, контент с сайта.Так админы, будьте добры… Ну вы знаете…

- v

- -2

11 июля 2012, 17:53

+60.80 UnterHunter

— Винница

безусловно, минус так минус, чужое мнение я уважаю только очень не люблю когда без причин начинают троллить еще не развившуюся статью, которую еще никто кроме троля не успел прокомментировать.

только очень не люблю когда без причин начинают троллить еще не развившуюся статью, которую еще никто кроме троля не успел прокомментировать.

только очень не люблю когда без причин начинают троллить еще не развившуюся статью, которую еще никто кроме троля не успел прокомментировать.

только очень не люблю когда без причин начинают троллить еще не развившуюся статью, которую еще никто кроме троля не успел прокомментировать.Какое отношение это имеет к выживанию?

Суть статьи и отношение ее к выживанию представлена в первых двух абзацах статьи «безопасность в интернетах», повторять их нету смысла.насчет удаления — удаляйте если господа камрады сочтут нужным. только в таком случае вот эту nepropadu.ru/blog/kurilka/5695.html эту nepropadu.ru/blog/Literatyra_i_Kino/5158.html и эту nepropadu.ru/blog/guestroom/4355.html статьи тоже прихватите в корзинку. от них толку нет вообще.

11 июля 2012, 18:17

+232.47 gennadiy

— Нижегородская обл.

зачем нам эта прога? что мы ей зашифруем? но, главное, от кого? особенно если учесть, что органы, если надо будет, всё сломают. т.е. назначение этой проги не понятно.

- v

- 0

11 июля 2012, 18:30

+60.80 UnterHunter

— Винница

см. комментарии выше. и не стоит так превозносить возможности этих самых органов, они не боги

назначение этой проги не понятноназначение проги описывалось выше, копировать устал. добавлю только что она также пользуется большой популярность среди серьезных людей, которым безопасность сохранения информации важнее чем жизнь, а это уже говорит про многое

11 июля 2012, 18:39

+232.47 gennadiy

— Нижегородская обл.

есть товарищ у меня от в институте прикладной физики работает. под стакан ляпнул, что «в компьютере инфу не спрятать».я ему верю.

11 июля 2012, 18:45

+60.80 UnterHunter

— Винница

вера без дел мертва.

по вашим словам, значит, разумнее будет просто сесть опустив руки, и не пытаться все-таки хоть как-то затруднить, если уж не остановить совсем добычу вашей секретной инфы в случае, если вами заинтересуются? а заинтересоваться, поверьте, могут из-за сущих пустяков, и фиг кому что потом докажешь

по вашим словам, значит, разумнее будет просто сесть опустив руки, и не пытаться все-таки хоть как-то затруднить, если уж не остановить совсем добычу вашей секретной инфы в случае, если вами заинтересуются? а заинтересоваться, поверьте, могут из-за сущих пустяков, и фиг кому что потом докажешь

11 июля 2012, 19:05

+232.47 gennadiy

— Нижегородская обл.

ещё раз. у меня нет и не может быть секретной информации — я не террорист, не «пособник», не «разжигатель». служебную тайну на дом не таскаю и не таскал — для этого «секретный чемодан» и служебный сейф есть.

надо жить чесно и не держать дома всякойхуйни

надо жить чесно и не держать дома всякой

11 июля 2012, 19:11

+60.80 UnterHunter

— Винница

прекращайте. вы уже начинаете переходить на оскорбления. я тоже ни в коем случае не террорист и не имею каких-то опасных планов против мира сего. но это не мешает мне, к примеру, создать зашифрованный своеобразный НАЗ, в котором будет собрана обо мне вся личная инфа, и чтобы при БП никто без моего согласия ее не прочел.

Вот на этом и остановимся.

11 июля 2012, 21:44

+76.26 Dordru

— Урал

надо жить чесно

Дык всё равно настучат. Слишком честный человек особенно подозрителен.

не держать дома всякой хуйни

Дык всё равно подкинут.

11 июля 2012, 21:47

+232.47 gennadiy

— Нижегородская обл.

а тут и подкидывать не надо — «есть прога — есть что скрывать»

11 июля 2012, 23:00

+60.80 UnterHunter

— Винница

а вдруг я гениальный ученый, который разработал какую-то супер нано технологию, и у меня эта прога для того, чтобы у меня эту идею не украли?

вы говорите таким тоном, что все кто имеет софт для защиты своих прав или что-то подобное — маньяки-террористы на все 100%. это все равно что говорить: «если у него есть на компе паскаль — он напишет программу и взломает пентагон», или «если у него фотошоп — он делает фальшивые деньги»

вы говорите таким тоном, что все кто имеет софт для защиты своих прав или что-то подобное — маньяки-террористы на все 100%. это все равно что говорить: «если у него есть на компе паскаль — он напишет программу и взломает пентагон», или «если у него фотошоп — он делает фальшивые деньги»

11 июля 2012, 23:04

+232.47 gennadiy

— Нижегородская обл.

учёные в курсе того, как защищать информицию

11 июля 2012, 23:06

+60.80 UnterHunter

— Винница

информициюя пример навел, как может быть, а не описал конкретный случай.

12 июля 2012, 00:15

+271.41 tiunin

— 52.589088 ° N 33.754629° E

12 июля 2012, 00:50

+11.15 screwdriver

— Краснокамск

Кто ломать/искать будет, для чего и сколько бабла он готов вложить во взлом/поиск?

Все живут внутри сейфа? Могут ли отобрать ключи от квартиры, если надо туда проникнуть? С паяльником в заднице многие откажутся рассказать о своём «схроне» с парой обрезов?

Все живут внутри сейфа? Могут ли отобрать ключи от квартиры, если надо туда проникнуть? С паяльником в заднице многие откажутся рассказать о своём «схроне» с парой обрезов?

12 июля 2012, 00:55

+232.47 gennadiy

— Нижегородская обл.

если оппонент не готов на взлом паролей, то можно бросить флэшку в оружейный ящик — жена, друзья и дети не достанут. те, кому сломать надо по службе — найдут управу на любую прогу.

нехрен мудрить

нехрен мудрить

12 июля 2012, 01:08

+11.15 screwdriver

— Краснокамск

Даже те, кому по службе надо, в средствах ограничены бывают, иначе, какого хрена все спецслужбы на вертолётах не летают?

12 июля 2012, 01:09

+60.80 UnterHunter

— Винница

те, кому сломать надо по службепорой они не могут отловить даже второсортных хакеров, что тут говорить о программе с современными методами шифрования.

взять хотя бы putinvzrivaetdoma.org/ — веселый коллектив, который на протяжении долгого времени подрывают без перебору любые сайты с помощью хорошо организованных ddos-атак, чего они не скрывают даже на своей главной странице, не без их участия, кстати, были проведены атаки на правительственные сайты по лозунгом дабы открыли ex.ua, результат неиллюзорный — сайт под давлением атак таки открыли.

казалось бы — хакеры, преступники, ТЕРРРОРИСТЫ. но почему они до сих пор успешно делают свое дело и в х@й не дуют?

11 июля 2012, 18:40

+232.47 gennadiy

— Нижегородская обл.

дща и чё мне прятать… романтическую переписку да книжки про медицину? пусть читают, всё открыто.

11 июля 2012, 18:48

+60.80 UnterHunter

— Винница

таким макаром, может вы мне тут напишете свои паспортные данные, ваш пин код и номер банковской карточки итд

11 июля 2012, 18:54

спецам дешевле будет это все выдернуть- пин коды из банковских баз а паспорта в паспортных службах запросить, чем проникать в комп.(да и кто в компе хранит пин код от катрочек?)

11 июля 2012, 18:57

+60.80 UnterHunter

— Винница

не цепляйтесь к словам, я не говорил конкретно вам шифровать паспорт и карточку в ТруКрипт, а просто этим примером показал, что как бы человек не был открыт, все равно есть инфа, которую стоит держать в секрете. и если таковой много, а спрятать негде — поможет мной описанный софт.

11 июля 2012, 18:57

UnterHunter Вот зачем ты всех убеждаешь в пиздатости полезности этой проги? Кому надо тот почитает и себе установит и спасибо тебе скажет, а остальным(и мне в том числе) в ней нет необходимости и не надо всех убеждать что мы без не пропадем и она нам нужна…

11 июля 2012, 19:00

+60.80 UnterHunter

— Винница

хех, вы меня опять не так поняли я просто защищаю свою тему от критики, никого не заставляя при этом сию же минуту качать прогу и люто ей пользоваться) кому не нужна — не качайте, кому нужна — качайте)

я просто защищаю свою тему от критики, никого не заставляя при этом сию же минуту качать прогу и люто ей пользоваться) кому не нужна — не качайте, кому нужна — качайте)

я просто защищаю свою тему от критики, никого не заставляя при этом сию же минуту качать прогу и люто ей пользоваться) кому не нужна — не качайте, кому нужна — качайте)

я просто защищаю свою тему от критики, никого не заставляя при этом сию же минуту качать прогу и люто ей пользоваться) кому не нужна — не качайте, кому нужна — качайте)

12 июля 2012, 19:46

+74.92 krotksu

— Черемушки

превозносить возможности этих самых органовУ этих самых органов своих хакеров туча, которые сломают что угодно…

11 июля 2012, 18:28

старательно тайны свои береги,

сболтнёшь, и тебя одолеют враги.

хорошая пословица. из неё видно, что TrueCrypt напрямую связан с тематикой выживания.

хотя подобным программам, доверять особо не стоит. от жены, детей, знакомых, коллег, участкового ещё пойдёт. спецслужбам побарабану сложность пароля.

нормальная прога. ещё можно флешку шифрованную сделать, и работать можно с ней на любом компе, даже где не установлен TrueCrypt.

сболтнёшь, и тебя одолеют враги.

хорошая пословица. из неё видно, что TrueCrypt напрямую связан с тематикой выживания.

хотя подобным программам, доверять особо не стоит. от жены, детей, знакомых, коллег, участкового ещё пойдёт. спецслужбам побарабану сложность пароля.

нормальная прога. ещё можно флешку шифрованную сделать, и работать можно с ней на любом компе, даже где не установлен TrueCrypt.

- v

- +4

11 июля 2012, 18:33

+232.47 gennadiy

— Нижегородская обл.

на бытовом уровне достаточно хдд меж патронами в сейфе хранить. а то найдёт жена неизвестный файл и заинтересутся, чем муж занят неприметность наше всё

неприметность наше всё

неприметность наше всё

неприметность наше всё

11 июля 2012, 18:42

да, но хдд можно забыть положить обратно в сейф. а файл после размонтирования или перезагрузки компа становится совсем неприметный. я и так и так пробовал, мне больше подошёл вариант с TrueCrypt. хотя не факт, что этот вариант лучший для всех.

12 июля 2012, 01:08

+232.47 gennadiy

— Нижегородская обл.

хдд можно забыть положить обратно в сейфа выходя из дома можно перепутать дверь с окном

12 июля 2012, 19:51

+74.92 krotksu

— Черемушки

на свадьбе жених сильно перебрал и его положили спать на балконе, утром жена его позвала, и новоиспеченный муж с перепугу спрыгнул с кровати, с 5 этажа… хорошо удачно упал — реальная история))))

12 июля 2012, 19:56

+232.47 gennadiy

— Нижегородская обл.

только в виденном мной случае — по пьяни перепутал

11 июля 2012, 18:47

Вы только больше подозрений нагоняете на портал. Службы заинтересуются, что вы шифруете. И непропаду закроют! Тоже самое мне сказали когда загоняли в минуса из моей темы про стартовый револьвер.

- v

- 0

11 июля 2012, 18:57

да ладно, чё скрывать нечего легального?

может я пиляки с женой на видео снимаю, неужели запрещено? в старости планируем пересмотреть всё это дело.)))

может я пиляки с женой на видео снимаю, неужели запрещено? в старости планируем пересмотреть всё это дело.)))

11 июля 2012, 19:00

+232.47 gennadiy

— Нижегородская обл.

на диске храни «в недоступном для детей месте». в общем, кроухантеры тоже сначала думали, что самые хитрые… нахрен эту спорную статью

11 июля 2012, 22:03

+33.88 Virilad

— -

«Быть или не быть...»

Всмысле: «Шифровать — не шифровать, вот в чем вопрос!!!» Тут уж каждый решает сам.

Знаем мы эту болтавню: «нам нечего терять, кроме своих оков» т.е.«нам нечего шифровать, мы все из себя такие суперлояльные » Ну, ну… Товарищ Берия

» Ну, ну… Товарищ Берия  разберется.

разберется.

Всмысле: «Шифровать — не шифровать, вот в чем вопрос!!!» Тут уж каждый решает сам.

Знаем мы эту болтавню: «нам нечего терять, кроме своих оков» т.е.«нам нечего шифровать, мы все из себя такие суперлояльные

» Ну, ну… Товарищ Берия

» Ну, ну… Товарищ Берия  разберется.

разберется.

- v

- +3

11 июля 2012, 22:35

+3.21 claw

— Ростов-на-Дону

IMHO, использовать TrueCrypt бессмысленная трата времени и ресурсов компа. Этот «имхо», из своего личного опыта использования данной софтины.

Делать разделы или контейнеры большого размера опасно, т.к. при зависании и (или) некорректном выключении компа, вы можете лишиться такого раздела (или тома), и соответственно всей инфы на нем (в нем). Еще раз повторюсь, это из моего личного опыта использования данной софтины!

Делать маленькие тома или разделы, и таскать везде этого монстра «TrueCrypt»… проще сделать архив с паролем, например таким «j crjkmrj yfv jnrhsnbq xelys[ ujnjdbn ghjcdtotymz le[»

пароль этот запоминается элементарно!!! хотя конечно можно его и сократить

хотя конечно можно его и сократить

Делать разделы или контейнеры большого размера опасно, т.к. при зависании и (или) некорректном выключении компа, вы можете лишиться такого раздела (или тома), и соответственно всей инфы на нем (в нем). Еще раз повторюсь, это из моего личного опыта использования данной софтины!

Делать маленькие тома или разделы, и таскать везде этого монстра «TrueCrypt»… проще сделать архив с паролем, например таким «j crjkmrj yfv jnrhsnbq xelys[ ujnjdbn ghjcdtotymz le[»

пароль этот запоминается элементарно!!!

хотя конечно можно его и сократить

хотя конечно можно его и сократить

- v

- 0

11 июля 2012, 22:44

+232.47 gennadiy

— Нижегородская обл.

образец пароля дал нам Лукьяненко в трилогии про Глубину...

12 июля 2012, 08:07

+3.21 claw

— Ростов-на-Дону

не читал, не знаю что там за пароль дал Лукьяненко

но любая строчка из понравившегося стихотворения или изречения может стать неплохим паролем

но любая строчка из понравившегося стихотворения или изречения может стать неплохим паролем

11 июля 2012, 23:56

+57.64 Mich

— Озалупинск

Если надо таки понимаю достанут- а вот быстрое уничтожение винта можно и обдумать: быстрый доступ к окошку на винте которое заклеено блестящей плёнкой с надписью «не вскрывать» и отвертки, либо закреплением на это окошка термитного заряда, взрывателя или чего ещё-лучшее шифрование, есть устройство для подбора паролей-обычная дверь и машонка шифровальщика, существуют и вариации. Есть интересный психологический приём про парольство-при котором парольщик не сможет выдать пароль, и даже вруно метр или как его научно это подтвердит Прога интересна от случайного доступа к инфе, таки да, но если её целенаправленно будут доставать -то лучьше чтоб она сама вэкалась -например раз в 24 часа чтоб её нужно было проверять или выполнять действие иначе её затрут нулями как то так

Прога интересна от случайного доступа к инфе, таки да, но если её целенаправленно будут доставать -то лучьше чтоб она сама вэкалась -например раз в 24 часа чтоб её нужно было проверять или выполнять действие иначе её затрут нулями как то так

Прога интересна от случайного доступа к инфе, таки да, но если её целенаправленно будут доставать -то лучьше чтоб она сама вэкалась -например раз в 24 часа чтоб её нужно было проверять или выполнять действие иначе её затрут нулями как то так

Прога интересна от случайного доступа к инфе, таки да, но если её целенаправленно будут доставать -то лучьше чтоб она сама вэкалась -например раз в 24 часа чтоб её нужно было проверять или выполнять действие иначе её затрут нулями как то так

- v

- +1

12 июля 2012, 00:19

+271.41 tiunin

— 52.589088 ° N 33.754629° E

Статью в избранное. Спасибо. Всегда нужно чему-то учиться. Я это не знал(ну или знал и пользовал, но забыл ) Считаю статью соответствующей сайту выживание. ИМХО.

) Считаю статью соответствующей сайту выживание. ИМХО.

P.S.Евгений Евгеньевич! Будьтье снисходительны к людям. Не все знают интернет как вы.

) Считаю статью соответствующей сайту выживание. ИМХО.

) Считаю статью соответствующей сайту выживание. ИМХО. P.S.Евгений Евгеньевич! Будьтье снисходительны к людям. Не все знают интернет как вы.

- v

- +1

12 июля 2012, 00:29

+57.64 Mich

— Озалупинск

www.ixbt.com/storage/hddterminator.shtml Как вам? тоже не плох девайс для паранойка

и вот ещё www.unidisk.ru/work/

www.unidisk.ru/work/

и вот ещё

www.unidisk.ru/work/

www.unidisk.ru/work/

12 июля 2012, 00:36

+60.80 UnterHunter

— Винница

ого, даже не слыхал еще про такие изощренные вкусности

кстати, универсальным уничтожителем всех данных на всех типах электронных носителей есть не что иное как ядерный взрыв, который, к тому же, уничтожает все полупроводниковое, к чему дотянет свои руки)

кстати, универсальным уничтожителем всех данных на всех типах электронных носителей есть не что иное как ядерный взрыв, который, к тому же, уничтожает все полупроводниковое, к чему дотянет свои руки)

12 июля 2012, 01:05

+11.15 screwdriver

— Краснокамск

Я не верю в электромагнитный уничтожитель такого размера, по крайней мере, пока речь идёт о классических винчестерах. У вас собственно носитель в гермоблоке находится, который выполнен из металла. Там очень нехилая напряжённость поля должна быть.

По поводу однократного пробоя пластин винта — если совсем приспичило и деньги не главное — часть данных всё ещё можно восстановить. ТОгда уж старичка с дробовичком и мишень на корпусе.

Термит рулит — не расплавит, так нагреет до точки Кюри. Осталось собрать электроподжиг для термитных карандашей

По поводу однократного пробоя пластин винта — если совсем приспичило и деньги не главное — часть данных всё ещё можно восстановить. ТОгда уж старичка с дробовичком и мишень на корпусе.

Термит рулит — не расплавит, так нагреет до точки Кюри. Осталось собрать электроподжиг для термитных карандашей

12 июля 2012, 03:26

+24.27 Rus_LAN

— Москва

Комрады, не забывайте про терморектальный криптоанализ! Если его применят, вам не поможет ни какой труекрипт или другие супер-мега-шифровщики

- v

- +2

12 июля 2012, 09:01

Вот, кому интересно, почитайте здесь на тему устойчивости перед терморектальным криптоанализом.

Автору советую познакомится с возможностями программы (в той статье что по ссыке) создавать Скрытый раздел (hidden volumes), и так же почитайте об уязвимостях, например почему небезопасно копирование одного зашифрованного в несколько разных мест (типа скопировать с винта на флешку).

Автору советую познакомится с возможностями программы (в той статье что по ссыке) создавать Скрытый раздел (hidden volumes), и так же почитайте об уязвимостях, например почему небезопасно копирование одного зашифрованного в несколько разных мест (типа скопировать с винта на флешку).

- v

- +1

12 июля 2012, 09:03

+28.90 wind

— Екатеринбург

давно использую такой вариант: весь диск на ноуте запаролен (не зная пароль даже какая стоит операционка не узнаешь)

для разблокировки надо всего лишь включить ноут, воткнуть флешку и ввести пароль. Для блокировки — нажать кнопку выключения (настроено, что все выключится нахрен, причем быстро).

Сделано исключительно для того, чтобы случайный человек не получил доступа к несвоим данным (например пароль на администрирование корпоративного сервера или бухгалтерская информация). Органам такую информацию можно относительно просто получить по официальным каналам, а конкуренты и случайные люди вполне могут ей воспользоваться в своих целях.

Если вы сильно болеете паранойей, то последовательность действий для защиты информацией должна быть примерно такой:

1. Информацию копируете на флешки, которые шифруются последовательно двумя-треми шифрами (труекрипт такое предлагает в базовом варианте)

2. все шифруется/дешифруется с одного компа

3. все ключевые контейнеры сохраняются на компе, пароли от них на отдельной флешке, флешка прячется в сейф

4. сейф выбирается такой, чтобы можно было поставить таймер — открыть не раньше, чем через, допустим 2 часа.

5. комп также весь шифруется, можно всего лишь одним паролем.

6. перешивается биос и загрузочная область основного жесткого диска, чтобы изменить адрес первоначальной загрузки (если вытащить винчестер и поставить в другой комп — загрузка просто не пойдет, никакая)

7. комп устанавливаем в нормальный (тяжелый, большой, неудобный) корпус с возможностью легкого извлечения винтов — акцент на то, что проще вытащить винты, чем упереть весь системник

8. на запускающий файл дешифрования вешаем заглушку, чтобы при запуске перед дешифрованием были слегка изменены сохраненные на компе контейнеры

9. к безобидному приложению типа калькулятора вешаем еще одну заглушку, которая отключает заглушку файла дешифрования

— в итоге мы получаем данные, которые и самому непросто открыть, и недруг сначала потеряет кучу времени, а потом может попасться в ловушку, когда даже терморектальный криптоанализ ему не поможет. Как правило такое нафик никому не надо

для разблокировки надо всего лишь включить ноут, воткнуть флешку и ввести пароль. Для блокировки — нажать кнопку выключения (настроено, что все выключится нахрен, причем быстро).

Сделано исключительно для того, чтобы случайный человек не получил доступа к несвоим данным (например пароль на администрирование корпоративного сервера или бухгалтерская информация). Органам такую информацию можно относительно просто получить по официальным каналам, а конкуренты и случайные люди вполне могут ей воспользоваться в своих целях.

Если вы сильно болеете паранойей, то последовательность действий для защиты информацией должна быть примерно такой:

1. Информацию копируете на флешки, которые шифруются последовательно двумя-треми шифрами (труекрипт такое предлагает в базовом варианте)

2. все шифруется/дешифруется с одного компа

3. все ключевые контейнеры сохраняются на компе, пароли от них на отдельной флешке, флешка прячется в сейф

4. сейф выбирается такой, чтобы можно было поставить таймер — открыть не раньше, чем через, допустим 2 часа.

5. комп также весь шифруется, можно всего лишь одним паролем.

6. перешивается биос и загрузочная область основного жесткого диска, чтобы изменить адрес первоначальной загрузки (если вытащить винчестер и поставить в другой комп — загрузка просто не пойдет, никакая)

7. комп устанавливаем в нормальный (тяжелый, большой, неудобный) корпус с возможностью легкого извлечения винтов — акцент на то, что проще вытащить винты, чем упереть весь системник

8. на запускающий файл дешифрования вешаем заглушку, чтобы при запуске перед дешифрованием были слегка изменены сохраненные на компе контейнеры

9. к безобидному приложению типа калькулятора вешаем еще одну заглушку, которая отключает заглушку файла дешифрования

— в итоге мы получаем данные, которые и самому непросто открыть, и недруг сначала потеряет кучу времени, а потом может попасться в ловушку, когда даже терморектальный криптоанализ ему не поможет. Как правило такое нафик никому не надо

- v

- +2

12 июля 2012, 09:13

+28.90 wind

— Екатеринбург

а так все эти методы для:

1. — чтобы сайт на который ты зашел не знал кто ты и откуда. опять же из-за того, что не определен твой браузер, сайт может отображаться неадекватно.

2. — чтобы твой носитель, будучи потерян, не выдал твою информацию тому, кто ее найдет.

3. — чтобы ты мог нормально запустить любую прогу, файл, сайт и тп и не бояться что у тебя умрет твоя система. ну или попробовать новую операционку (что чаще) не снося текущую, или просто развернуть в виртуальной машине несколько серверов и поиграться с ними (кому что интересно)

4. шифрование переписки через icq, используя джаббер… все конечно круто, но не проще ли использовать сразу джаббер (например jabber.ru), где это встроено по дефолту? или даже использовать свой псевдо код, по которому посвященный сразу поймет о чем речь, а непосвященный будет думать что идет обычная нешифрованная беседа???

1. — чтобы сайт на который ты зашел не знал кто ты и откуда. опять же из-за того, что не определен твой браузер, сайт может отображаться неадекватно.

2. — чтобы твой носитель, будучи потерян, не выдал твою информацию тому, кто ее найдет.

3. — чтобы ты мог нормально запустить любую прогу, файл, сайт и тп и не бояться что у тебя умрет твоя система. ну или попробовать новую операционку (что чаще) не снося текущую, или просто развернуть в виртуальной машине несколько серверов и поиграться с ними (кому что интересно)

4. шифрование переписки через icq, используя джаббер… все конечно круто, но не проще ли использовать сразу джаббер (например jabber.ru), где это встроено по дефолту? или даже использовать свой псевдо код, по которому посвященный сразу поймет о чем речь, а непосвященный будет думать что идет обычная нешифрованная беседа???

- v

- +1

12 июля 2012, 11:08

Репект. 4ем-то подобным пользовал4я для закрытия рабо4ей инфы. Когда работодатель решил кинуть на зарплату (давно было), — так он хрен смог выудить инфу. Так 4то расс4италя потом. Кстати, информация к размышлению — в Японии дают 2 года и штраф в 2700$ за хранение вируса на компе.  Может и за такие программы позволят страждущим лес в сибири валить, у4итывая «проведение демократии в интернете».

Может и за такие программы позволят страждущим лес в сибири валить, у4итывая «проведение демократии в интернете».

Может и за такие программы позволят страждущим лес в сибири валить, у4итывая «проведение демократии в интернете».

Может и за такие программы позволят страждущим лес в сибири валить, у4итывая «проведение демократии в интернете».

- v

- 0

12 июля 2012, 16:37

+6.31 max1991

— Москва

примерно год назад был скандал в израиле, там бизнесмена задержали с подозрением в воровстве кажется, изъяли винты, а он их трукриптом шифровал, так вот спецслужбы израиля их так и не расшифровали, даже американский фбр не смог расшифровать. А еще его (TrueCrypt) не обязательно устанавливать на комп, при запуске инсталяшки предлагает или установиться (по умолчанию) или распаковаться (получается портабл версия), которую можно хранить отдельно (на флехе) и тогда на компе остается только контейнер с инфой.

- v

- +1

12 июля 2012, 19:55

+74.92 krotksu

— Черемушки

Правильно куда им расшифровывать то, все гении — хакеры только в России))))))

12 июля 2012, 19:08

+1.61 Sid_Visceos

— Приморский край

может быть не в тему, но может кто не знает — простой и надежный способ привести в неисправность жестак и следовательно уничтожить инфу на нем — ударить пару раз молотком по шпинделю.

- v

- 0

13 июля 2012, 11:43

+28.90 wind

— Екатеринбург

простой и надежный способ привести в неисправность жестак и следовательно уничтожить инфу на нем — ударить пару раз молотком по шпинделю.точна, но не до конца. жестак вы скорее всего испортите, однако пластины останутся целыми. И информацию с них извлекут. Процедура эта долгая и дорогая, но реальная.

а вот ударить молотком по левому винту и сказать негодяям, что он тот самый — это забавная шутка )))

13 июля 2012, 15:36

+189.68 Sunman

— Калужская область

Вот тут очень интересный материал по вашему посту: www.rus-obraz.net/internet-security

- v

- +1

это аналогия ???

это аналогия ???

Комментарии (111)